A transformação digital já é uma realidade, e com ela vieram novos desafios para a área de TI. O aumento dos acessos remotos, a adoção de dispositivos pessoais (BYOD), a migração acelerada para a nuvem e a integração com plataformas SaaS estão redefinindo os limites da rede corporativa. O antigo conceito de "perímetro seguro" não se aplica mais. Confiar em qualquer usuário, dispositivo ou aplicação apenas porque está "dentro da rede" é uma vulnerabilidade grave.

Nesse contexto, surge o modelo Zero Trust (ou Confiança Zero), uma abordagem moderna de segurança que parte do princípio de que nada deve ser automaticamente confiável. Neste artigo, vamos explorar o que é o Zero Trust, seus princípios, os benefícios para empresas de todos os portes, como implementar com apoio de tecnologias Microsoft e por que você deve começar essa jornada com o suporte da Cloud Target.

O que é Segurança Zero Trust?

Imagine a segurança tradicional como um castelo com um grande fosso ao redor: se você consegue atravessar a ponte levadiça, tem acesso a tudo lá dentro. O problema é que, se um invasor conseguir entrar, ele pode circular livremente. A filosofia Zero Trust (Confiança Zero) muda totalmente essa lógica: ela diz que ninguém deve ser confiável por padrão, nem mesmo quem já está "dentro" da rede.

O princípio básico é claro: "Nunca confie, sempre verifique." Isso significa que cada tentativa de acesso, seja a um sistema, arquivo, e-mail ou aplicação, deve ser rigorosamente autenticada e autorizada com base em múltiplos critérios.

No modelo Zero Trust, a segurança é como uma série de portas trancadas, onde cada chave é cuidadosamente verificada em tempo real. Isso inclui:

- Identidade do usuário: O sistema verifica se quem está tentando acessar é realmente quem diz ser. Exemplo: uso de autenticação multifator (MFA).

- Reputação do dispositivo: O dispositivo está atualizado, tem antivírus, é corporativo ou pessoal? Exemplo: um notebook corporativo com políticas de segurança ativas pode ter mais permissões.

- Localização geográfica: Alguém tentando acessar do Brasil em horário comercial é diferente de uma tentativa da Rússia às 3h da manhã.

- Horário de acesso: Acesso fora do expediente pode levantar alertas ou exigir verificação adicional.

- Comportamento anormal: Alguém que sempre acessa apenas planilhas e, de repente, tenta baixar todos os arquivos do SharePoint? Algo está errado.

O objetivo é reduzir drasticamente as brechas que os cibercriminosos usam para invadir sistemas, mesmo quando conseguem roubar senhas ou dispositivos. Essa abordagem dinâmica e contextual bloqueia ameaças em tempo real, protegendo empresas mesmo em ambientes híbridos e descentralizados.

E com ferramentas da Microsoft como Microsoft Entra ID (antigo Azure AD), Defender for Endpoint, Intune e Purview, você consegue aplicar o modelo Zero Trust com automações inteligentes, políticas granulares e visibilidade total do ambiente, tudo em uma só plataforma.

Quais são os principais princípios por trás do Zero Trust?

Antes de mergulharmos nos fundamentos do Zero Trust, é importante compreender o motivo por trás dessa abordagem. Com as fronteiras digitais cada vez mais difusas, o modelo tradicional de segurança que confiava em tudo dentro do perímetro da rede tornou-se obsoleto. O Zero Trust parte do pressuposto de que nenhuma entidade, interna ou externa, é confiável por padrão. Isso significa que cada acesso precisa ser rigidamente verificado, monitorado e limitado. A seguir, explicamos os três pilares que sustentam essa estratégia:

1. Verificação Explícita

Nada deve ser confiado automaticamente. Toda tentativa de acesso deve ser rigorosamente validada com base em múltiplos fatores: identidade do usuário, estado do dispositivo, localização geográfica, hora do acesso e análise comportamental. Ferramentas como Microsoft Entra ID (antigo Azure Active Directory) desempenham um papel central aqui, permitindo autenticação multifator (MFA), políticas de acesso condicional e identificação de riscos em tempo real.

Exemplo prático: Um funcionário tenta acessar dados corporativos a partir de um novo dispositivo e fora do horário habitual. A solicitação é bloqueada automaticamente até que ele confirme sua identidade com MFA e passe pela revisão da TI.

2. Acesso com Menor Privilégio Possível

Cada usuário, dispositivo ou aplicação deve ter apenas o acesso estritamente necessário para realizar suas tarefas, e esse acesso deve ser concedido pelo menor tempo possível. Isso reduz significativamente os danos em caso de comprometimento.

Ferramentas Microsoft aplicadas: Com o Microsoft Purview e o Microsoft Intune, é possível definir perfis de acesso por função, configurar permissões temporárias e gerenciar dispositivos de forma centralizada e segura.

Exemplo prático: Um colaborador de RH acessa documentos sigilosos de folha de pagamento apenas durante o fechamento do mês. Fora desse período, o acesso é automaticamente revogado.

3. Assumir Violação

A premissa é clara: aja como se sua infraestrutura já estivesse sob ataque. Isso significa que o monitoramento contínuo, a resposta automatizada a incidentes e a detecção proativa de anomalias devem ser rotina.

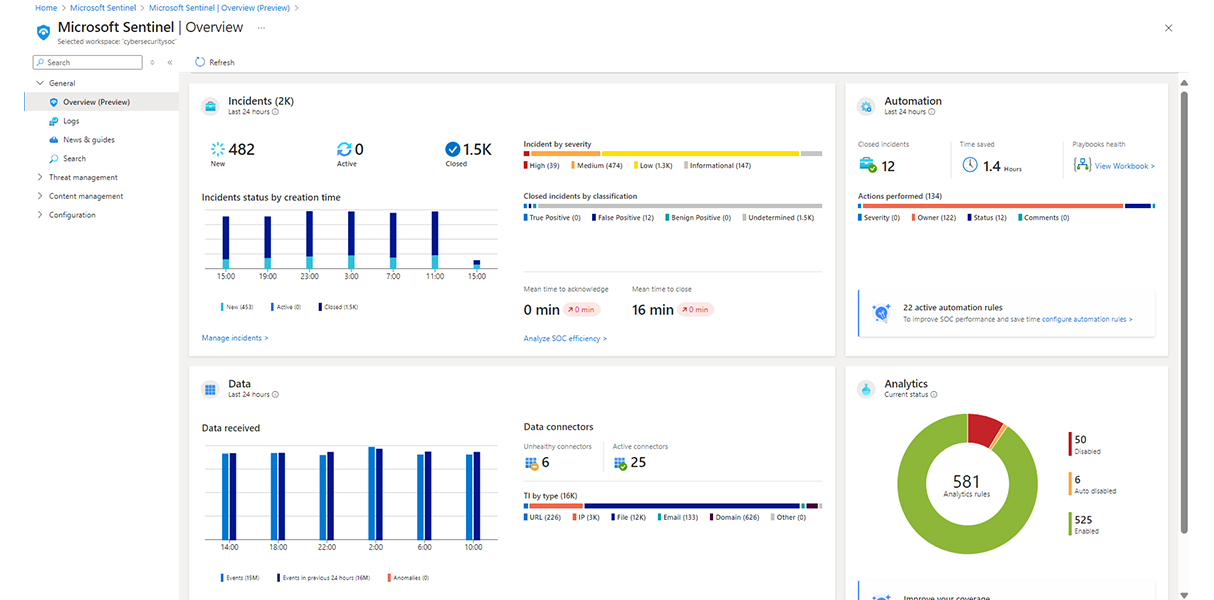

Ferramentas recomendadas: O Microsoft Defender for Endpoint, Defender for Identity e o Microsoft Sentinel são aliados essenciais para coleta de logs, análise de comportamento e resposta automatizada.

Exemplo prático: Um ataque de ransomware é detectado em um endpoint. O Defender isola automaticamente o dispositivo da rede, notifica os administradores e inicia a investigação via Microsoft Sentinel.

Juntos, esses três pilares criam uma base robusta de proteção contra ameaças modernas, adotando a postura de "confiar nunca, verificar sempre" como novo padrão em segurança cibernética.

Por que o Zero Trust é importante para as empresas?

Em um mundo hiperconectado e cada vez mais dependente da nuvem, confiar em barreiras tradicionais de segurança é como usar fechaduras simples para proteger um cofre digital de milhões de reais. A estratégia Zero Trust parte do princípio de que nenhuma entidade, interna ou externa, deve ser automaticamente confiável. Em vez disso, cada acesso é verificado, cada dispositivo é monitorado e cada atividade é analisada. Para empresas que lidam com dados sensíveis, operam em ambientes híbridos e enfrentam riscos cibernéticos crescentes, o modelo Zero Trust não é apenas recomendado, é fundamental para garantir a resiliência digital.

A adoção do Zero Trust responde diretamente aos desafios contemporâneos:

- Trabalho remoto e híbrido, que amplia as superfícies de ataque

- Multiplicidade de provedores em nuvem e aplicações descentralizadas

- Crescimento exponencial de ataques cibernéticos sofisticados

- Exigências legais como LGPD, GDPR e outras normas globais

Benefícios reais:

✅ Redução do risco de ataques

Ao aplicar a segmentação de rede (microsegmentação) e autenticação multifator (MFA), limita-se o movimento lateral de atacantes dentro do ambiente, minimizando os danos em caso de invasão.

✅ Proteção de dados sensíveis

Com ferramentas como Microsoft Purview Information Protection e Microsoft Entra, é possível classificar, criptografar e controlar o uso de dados, mesmo quando compartilhados fora da organização.

✅ Facilidade na auditoria e conformidade

Através do Microsoft Compliance Manager e da telemetria contínua de acessos, as empresas conseguem gerar relatórios automatizados, manter logs de atividades e atender exigências regulatórias com mais agilidade e precisão.

✅ Resposta mais rápida a incidentes

Ferramentas como Microsoft Sentinel (SIEM nativo na nuvem) e Microsoft Defender for Endpoint permitem detectar ameaças em tempo real e automatizar respostas com playbooks de mitigação baseados em inteligência artificial.

Segundo o Relatório de Violação de Dados da IBM, o custo médio de uma brecha no Brasil já ultrapassa R$ 6 milhões, valor que pode colocar em risco a continuidade de negócios inteiros.

Adotar o Zero Trust não é apenas uma boa prática. É uma medida estratégica que fortalece a postura de segurança, assegura a conformidade e protege o futuro da empresa num cenário de ameaças em constante evolução.

Como implementar o modelo Zero Trust na prática

Se sua empresa ainda não iniciou a jornada para o Zero Trust, a hora é agora. Em um cenário em que ataques cibernéticos custam milhões e se tornam mais sofisticados a cada dia, esperar já não é uma opção, é um risco estratégico.

A boa notícia? Com um plano bem estruturado e o apoio da Cloud Target, você pode implementar o Zero Trust de forma escalável, segura e sem reinventar a roda. A seguir, você descobre o passo a passo ideal.

1. Avaliação inicial: descubra onde sua empresa realmente está vulnerável

Você não pode proteger o que não conhece. Por isso, o primeiro passo é mapear todos os ativos digitais: dispositivos, usuários, aplicações, dados e conexões.

A partir daí, identificamos lacunas de segurança, riscos de acesso indevido e pontos críticos para correção imediata.

2. Controle total de identidades e acessos com tecnologia Microsoft

O modelo Zero Trust exige controle absoluto sobre quem acessa o quê, quando e de onde.

Com o Microsoft Entra ID (ex-Azure AD), você ativa autenticação multifator (MFA), políticas de acesso condicional baseadas em contexto, e controle contínuo de sessão.

É o fim da confiança cega e o começo de uma segurança realmente inteligente.

Quer implementar isso sem complicação? A Cloud Target faz isso por você com excelência, aliando tecnologia, governança e usabilidade.

3. Monitoramento em tempo real e resposta automática: não espere ser atacado para agir

Você precisa de um time de segurança que não dorme nunca.

Ferramentas como o Microsoft Defender for Endpoint, Microsoft Sentinel e Microsoft Purview trabalham 24x7 para detectar comportamentos anômalos, automatizar respostas a incidentes e garantir que nada passe despercebido.

Tudo isso com dashboards visuais, alertas integrados e respostas orquestradas.

A Cloud Target configura, personaliza e entrega relatórios acionáveis para que sua equipe tome decisões com agilidade, ou melhor, para que o sistema reaja antes mesmo que sua equipe precise.

4. Integração com o que sua empresa já usa

Implementar Zero Trust não significa começar do zero.

A Cloud Target garante integração com sistemas ERP, RH, CRMs, soluções SaaS e infra local, sem comprometer performance nem continuidade.

Seus sistemas continuam funcionando, só que agora, com muito mais segurança.

Essa abordagem inteligente reduz atrito, evita retrabalho e acelera o ROI da sua estratégia de segurança.

5. A Cloud Target é sua aliada estratégica no Zero Trust com Microsoft

A Cloud Target é autoridade em Zero Trust no Brasil. Somos especialistas em soluções de segurança baseadas em Microsoft 365, Azure e Microsoft Defender, com dezenas de projetos entregues em empresas de médio e grande porte.

Oferecemos:

✅ Consultoria técnica especializada

✅ Implantação e governança baseada em boas práticas Microsoft

✅ Treinamentos para sua equipe técnica e usuários finais

✅ Suporte contínuo e acompanhamento do desempenho

✅ Foco em ROI, conformidade e escalabilidade

Não aposte a segurança da sua empresa em improvisos. Confie em quem é referência.

Baixe agora o eBook gratuito: “Confiança Zero: o Guia para Segurança Digital nas Empresas”

Sua empresa está realmente protegida contra os riscos crescentes do mundo digital? Se você ainda não adotou uma abordagem estratégica como o Zero Trust, a resposta provavelmente é não.

Pensando em líderes de TI, CEOs e gestores que sabem o valor da prevenção, a Cloud Target, referência nacional em segurança digital e Parceira Gold da Microsoft, preparou um material gratuito, direto ao ponto e recheado de valor:

E-book " Confiança Zero: o Guia para Segurança Digital nas Empresas "

A Cloud Target tem a experiência, a certificação e o reconhecimento do mercado para te ajudar a aplicar essa estratégia com excelência. Mas antes de contratar, que tal entender mais sobre a metodologia?

Esta leitura é obrigatória para aprender:

- Por que o modelo tradicional de segurança está ultrapassado

- Como o Confiança Zero muda tudo na prática

- Como implantar essa abordagem na sua empresa, passo a passo

- E o mais importante: como reduzir riscos sem travar a produtividade

Baixe agora o seu e-book gratuito e dê o primeiro passo rumo a uma segurança inteligente e baseada em confiança zero:

Cloud Target — Sua aliada em cloud, segurança e produtividade. Líder em Zero Trust no Brasil.